So umgehen Sie Blockierungen im Firmennetzwerk. So umgehen Sie IT-Verbote am Arbeitsplatz. So umgehen Sie IT-Verbote am Arbeitsplatz Proxy-Umgehung am Arbeitsplatz

Tatsächlich entstand die Idee, über ein Schema nachzudenken, um über TOR nicht auf alle Ressourcen zuzugreifen, sondern nur auf Websites, die von Rospotrebnadzor- und .onion-Ressourcen blockiert werden. Es ist nicht die beste Idee, den gesamten Datenverkehr zu Tor zu leiten, da die Geschwindigkeit und Stabilität der Verbindung dort nicht so heiß ist, aber es ist eine gute Idee, Anfragen an .onion und Websites wie rutraker.org und kinozal.tv an Tor zu senden.

Sie können natürlich den Datenverkehr anstelle von TOR zu OpenVPN und dann zu vps-Hosting irgendwo in Europa umleiten, aber wir sind keine Terroristen, um uns vollständig zu verkleiden und meine ehrlichen Bewegungen überwachen und aufzeichnen zu lassen. Ich mache immer noch nichts Illegales, ich lade Dontsova einfach ein paar Mal vom Rutracker herunter und lösche es dann, lese es nicht.

Also, wer hier ohne Sünde ist, der werfe als Erster irgendwo einen Stein raus, und wir fangen an. Das Schema der Shaitan-Maschine sieht folgendermaßen aus:

Beginnen wir mit der Einrichtung des Blocks, der für TOR verantwortlich ist. Es verwendet das Schema, das ich bereits in früheren Anmerkungen beschrieben habe.

Installieren Sie die erforderlichen Pakete:

# apt-get update

# aptitude install tor

Nach der Installation der TOR-Pakete arbeitet es im SOCKS 5-Proxyservermodus und akzeptiert Verbindungen auf Port 9050. Wenn Sie eine Anwendung haben, die mit dem SOCKS-Protokoll arbeitet und eine anonyme Verbindung benötigt, können Sie dies sicher in den Verbindungsparametern angeben:

Protokoll: Socken5

Host: localhost

Port: 9050

Wenn Sie versuchen, Firefox für die Verwendung von SOCKS5-Proxy zu konfigurieren und ihm diese Parameter zu geben, erhalten Sie bei jeder Anfrage eine Nachricht:

Anscheinend haben Sie Ihren Webbrowser so konfiguriert, dass er Tor als HTTP-Proxy verwendet.

Das ist nicht korrekt: Tor ist ein SOCKS-Proxy, kein HTTP-Proxy.

Bitte konfigurieren Sie Ihren Client entsprechend.

Firefox (wie auch Chrome im Prinzip) kann nicht normal mit SOCKS-Proxys arbeiten und sie benötigen eine weitere Ebene. Privoxy wird als diese Ebene verwendet und ist nicht nur ein Proxy-Server, sondern auch ein Filter, der das Niveau Ihrer Privatsphäre erhöht. Lassen Sie uns das Paket installieren:

# aptitude installiert privoxy

Fügen Sie der Datei /etc/privoxy/config die folgende Zeile hinzu:

forward-socks5t / 127.0.0.1:9050 .

Auf diese Weise leiten wir alle Anfragen an TOR weiter. Privoxy akzeptiert Verbindungen auf Port 8118.

Um die Funktionalität zu testen, fügen Sie in den Browsereinstellungen eine HTTP-Proxy-Verbindung zum lokalen Host (127.0.0.1) und Port 8118 hinzu.

Starten Sie Privoxy neu mit dem Befehl:

# /etc/init.d/privoxy neustarten

Starten Sie den Browser und rufen Sie die Website http://2ip.ru auf. Ihre IP-Adresse und Ihr Land sollten zufällig sein, nicht Ihr ISP. Zum Beispiel so:

Wenn alles für Sie geklappt hat, haben Sie den Zugang zum TOR-Netzwerk erfolgreich konfiguriert und können mit den Einstellungen fortfahren. Um auf die Privoxy-Einstellungen zuzugreifen, geben Sie in Ihrem Browser http://config.privoxy.org/ oder http://p.p/ ein, als Ergebnis werden Sie zur Privoxy-Webverwaltungsoberfläche weitergeleitet:

Vor allem über das Webinterface wirst du nicht steuern können, und dort gibt es wirklich nichts zu ändern, in den meisten Fällen reicht die Standardkonfiguration.

Jetzt müssen wir die Spreu vom Weizen trennen und Anfragen an das TOR-Netzwerk nur an eine Reihe von Ressourcen senden, dafür verwenden wir den Squid-Proxy-Server. Installieren Sie es wie gewohnt mit dem Befehl:

# aptitude installiere squid3

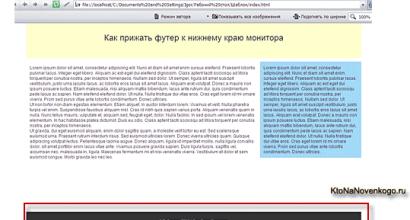

Unsere Aufgabe besteht gemäß dem vorgestellten Schema darin, die Umleitung einiger Anfragen an TOR (die Liste der Domänen in der Datei /etc/squid3/redirect-to-tor.dat) zu konfigurieren und den Rest an das Netzwerk des Anbieters zu senden. Die Konfigurationsdatei für ein solches Schema würde wie folgt aussehen:

acl SSL_ports Port 443

acl Safe_ports Port 80 # http

acl Safe_ports Port 21 # ftp

acl Safe_ports Port 443 # https

acl Safe_ports port 70 #gopher

acl Safe_ports Port 210 #wais

acl Safe_ports port 1025-65535 # nicht registrierte Ports

acl Safe_ports port 280 # http-mgmt

acl Safe_ports Port 488 # gss-http

acl Safe_ports port 591 # filemaker

acl Safe_ports port 777 # multiling http

acl CONNECT-Methode CONNECT

#Liste der Domainanfragen, an die wir an TOR senden (Wir entnehmen aus einer Datei)

ACL-Weiterleitung an Tor dstdomain "/etc/squid3/redirect-to-tor.dat"

ACL-Weiterleitung an Onion dstdomain .onion

#Einstellungen, wo wir Anfragen an TOR senden

cache_peer 127.0.0.1 parent 8118 0 no-query nur Proxy Standardname=tor-proxy-01

never_direct erlaubt Weiterleitung an Tor

never_direct erlaubt Umleitung auf Onion

always_direct erlaubt alle !redirect-to-tor !redirect-to-onion

# Deaktivieren Sie das Caching der privoxy- und 2ip.ru-Weboberfläche (für Tests)

acl disable-dom-cache dstdomain config.privoxy.org p.p 2ip.ru

cache deny disable-dom-cache

http_Zugriff verweigern !Safe_ports

http_access verweigert CONNECT !SSL_ports

http_access localhost-Manager zulassen

http_access Deny-Manager

http_access localhost zulassen

http_access alle verweigern

http_port 3128

coredump_dir /var/spool/squid3/

refresh_pattern ^ftp: 1440 20 % 10080

refresh_pattern ^gopher: 1440 0 % 1440

refresh_pattern -i (/cgi-bin/|\?) 0 0% 0

refresh_pattern (Release|Packages(.gz)*)$ 0 20% 2880

Aktualisierungsmuster . 0 20 % 4320

Bitte beachten Sie, dass ich das Caching von 2ip.ru und der privoxy-Webverwaltungsschnittstelle deaktiviert habe. Dies wurde zu Testzwecken durchgeführt und kann in einer realen Konfiguration deaktiviert werden.

Die Liste der Dateien, auf die mit TOR zugegriffen wird, befindet sich in der Datei /etc/squid3/redirect-to-tor.dat, die Datei sieht aus wie eine normale Liste mit zeilenweiser Übertragung:

config.privoxy.org

p.p.

2ip.ru

kinozal.tv

rutracker.org

Stellen Sie Ihren Browser so ein, dass er den Squid-Proxy auf localhost (127.0.0.1) und Port 3128 verwendet. Und das war's.

Jetzt gehen wir über Tor zu Seiten, die von Rospotrebnadzor gesperrt wurden, und direkt zu normalen Seiten. Nun, als Bonus für das .onion-Netzwerk natürlich über TOR.

Schreiben Sie uns einen Artikel

führte zu einer der Fragen im Forum:

Wir haben ein LAN-Mesh an der Uni,

es gibt einen Proxy-Server durch und nur

dadurch gehen wir ins Internet, ein Versuch

das ändern des Proxy-Servers bringt nichts,

aber nur zu einem, "NO INET", und

das Internet wurde eingeschränkt. Einschränkung

ist wie folgt. Sie (einige

Weg) gesperrter Zugriff auf MP3-Dateien und meiner Meinung nach auf Pornos (ich mag das nicht), aber ich

Sie brauchen nur ein paar Lieblingslieder (Sie

Du weißt, wie Mädchen Musik lieben 🙂). Bei

versuchen, auf die Website mp3 zu gehen, erscheint

Botschaft:

DER ZUGANG ZUR WEBSITE WIRD VOM ADMINISTRATOR GESCHLOSSEN

Frage: Wie kann man dieses Geschäft umgehen? Welche Wege gibt es bzw

derzeit verfügbare Methoden? Ich bin dabei

zum ersten Mal begegnet, etwas raten,

sonst mein freund (trepach, und nennt sich auch selber

COOL HACKER) hat mich damit getäuscht

Exploits (ich habe sogar nichts dagegen

im Gegenteil, ich hatte es einfach nie

ein Geschäft).

Solche Fragen kommen

regelmäßig, also überspringen Sie das Thema

nur das Bein ging nicht hoch :).

Wie man einen Proxy betrügt

Diese Idee kam mir

wenn ich Tintenfisch zum Beschneiden einrichte

Banner und andere Theken. Proxy

filtert den Datenverkehr basierend auf einigen

Schlüsselwörter in der gesendeten vorhanden

Anfrage. Um den Filter zu umgehen,

müssen diese Schlüssel loswerden

Wörter. Also, zum Schummeln brauchst du:

1. Jede Remote-Shell,

erlaubt Ihnen, mit lynx zu arbeiten (Text www-browser),

ftp-Client und verbinden Sie sich mit ihm

FTP-Protokoll.

2. Telnet- oder SSH-Client (wie manche

Server mit kostenlosen Shells erlauben

Verbindung nur über ssh) auf dem lokalen

Wagen. Telnet ist Standard

Windows-Installation. Der SSH-Client kann von heruntergeladen werden

Server http://www.openssh.com

3. /dev/hände

Shell kann bezogen werden

ziemlich einfach. Es gibt viele

Sites mit einer Liste von zuordnenden Servern

kostenloser Account. Zum Beispiel http://www.freebelt.com/freeshells.html .

Oder Sie nutzen Suchmaschinen wie altavista oder google

Suchen Sie nach dem Schlüssel "freie Shell". Im Allgemeinen,

Es gibt einige Möglichkeiten, eine Muschel zu bekommen. Ja,

eine Sache noch. Achten Sie bei der Auswahl einer Schale auf

Datenträgerkontingent (die Menge der zugewiesenen Datenträger

Kontospeicher). Es ist wünschenswert, dass er

eine wahre Geschichte von mindestens 10 MB. Nach Anmeldung u

Verbindungen zu einer Remote-Shell ausführen

lynx and forward, auf der Suche nach den notwendigen Informationen.

Hier sind einige Lynx-Befehle, die das können

bei der Arbeit verwendet werden: G -

Gehen Sie zur Website Up, Down - bewegen Sie sich

Links Links - zurück zur vorherigen Seite

Rechts - Link D folgen - Datei herunterladen O -

Einstellmöglichkeiten Q - Ausgang H - Hilfe. Finden

die Materialien, die Sie benötigen, laden Sie sie auf Ihre hoch

Konto, Heruntergeladene Dateien umbenennen

in etwas Neutrales, danach

verbinden Sie sich mit einem FTP-Client mit dem Konto und

Fühlen Sie sich frei, all diesen Mist für sich selbst herunterzuladen

zum Auto. Dann benennst du es um

zurück zu den ursprünglichen Namen und kühn

den Admin ankichern 😉

Z.Y. Wenn Sie mit Telnet arbeiten

Sie schließen das Fenster (ohne die Sitzung zu beenden) dann

Prozesse, die auf einer Remote-Shell ausgeführt werden (z

großer Dateidownload) wird

lauf weiter.

Z.Y.S. Und dein Freund ist wirklich aus der Kategorie der KUL-Hacker ...

Eine der besten Möglichkeiten, die Einschränkungen zu umgehen, besteht darin, eine SSH-Verbindung zu verwenden, um einen universellen Proxy direkt auf Ihrem Computer zu erstellen. Heute möchte ich dieses Thema ausbauen und folgende Fragen beantworten:

1) Wo bekomme ich überhaupt diesen "Zugriff per ssh" her? Das ist sehr schwer?

2) Sie befinden sich bereits hinter einem Proxy-Server, der keine direkten Verbindungen zu anderen Computern zulässt. Wie benutzt man den vorgeschlagenen Trick?

3) Was, die Besitzer des Proxy-Servers werden wirklich nicht sehen, mit welchen Ressourcen ich mich verbinde? Ist das wirklich ein Proxy-Bypass?

Wenn Sie sich für dieses Thema interessieren, lesen Sie weiter.

ssh-Zugriff?

Wenn Sie überhaupt nicht wissen, was es ist, empfehle ich Ihnen, den Artikel unter dem Link zu lesen. Grob gesagt ist dies einer, mit dem Sie eine Verbindung zu einem anderen Computer herstellen können. Woher bekomme ich also einen Computer, der einen solchen Aufruf akzeptiert? Ich biete 4 Optionen an.

- Denken Sie darüber nach, wo Sie einen Linux-basierten Computer verwenden könnten (z. B. ein ausländisches Institut). Haben Sie einen Benutzernamen und ein Passwort gespeichert? Wenn sie dann nicht gelöscht werden, können Sie höchstwahrscheinlich den Computer dieser Organisation verwenden.

- Haben Sie eine eigene Website? Dann ist es sehr wahrscheinlich, dass der Host den Zugriff über ssh bereitstellt. Wenn es keine Website gibt, können Sie speziell für diesen Zweck Hosting und eine Domain (oder Hosting mit einer echten IP) kaufen. Beispielsweise kostet der günstigste Tarif für den vorherigen Link etwa 50 Rubel pro Monat. Eine Webseite ist nicht erforderlich.

- Ich habe bereits über die Verwendung eines Routers zur Konfiguration geschrieben. Wenn Sie sich also an dieses Verfahren halten und bei einem Anbieter kaufen, dann ist Ihr Heimcomputer ein guter Helfer

- Erstellen Sie ein Konto bei einem dieser Dienste. Es kann instabil sein, aber es ist kostenlos.

ssh hinter einem Proxy

Und es ist möglich. Ich werde Sie noch einmal schicken, um meinen Artikel darüber zu lesen. Laden Sie, wie dort angegeben, das Putty-Programm herunter und konfigurieren Sie es, indem Sie auf die Registerkarte Verbindung - SSH - Tunnel gehen und Folgendes eingeben: Dynamisch, Quellport: 8080 (Screenshots finden Sie im Artikel unter dem Link). Jetzt muss Putty noch so konfiguriert werden, dass es sich nicht direkt verbindet, sondern einen Proxy-Server verwendet, der uns stört. Gehen Sie dazu auf die Registerkarte Verbindung - SSH und stellen Sie die Proxy-Server-Einstellungen ein.

Die richtigen Einstellungen finden Sie gemäß der Anleitung in meinem Artikel über. Wenn Sie alles fehlerfrei schreiben, sollte sich Putty verbinden der richtige Server und erstellen Sie einen Socks-Proxy auf Ihrem lokalen Computer mit Port 8080. Ich habe bereits in einem Artikel über die Verwendung in Firefox geschrieben.

Stimmt es, dass niemand weiß, welche Ressourcen ich besuche?

Ja und nein. Zunächst wissen die Hosts des lokalen Proxy-Servers, dass Sie sich mit Ihrer SSH-Maschine verbunden haben. Alle. Welche Ressourcen Sie besuchen, werden sie nicht wissen - der gesamte Datenverkehr wird durch Putty geleitet. Aber sie werden über das Vorhandensein dieses Verkehrs Bescheid wissen. Wenn Sie es erklären können oder es keine strenge Kontrolle gibt, dann ist alles in Ordnung.

Aber es gibt noch eine andere Seite. Wenn Sie sich beispielsweise über Ihren Heimcomputer verbinden, sieht es für alle so aus, als ob Sie von zu Hause aus verbunden wären. Ob das gut oder schlecht ist, liegt an Ihnen.

Und noch ein sehr wichtiger Punkt - Sie dürfen die Erlaubnis nicht vergessen. Tatsache ist, dass der Domainname, an dem Sie interessiert sind (z. B. blockiert vkontakte.ru), zuerst in eine IP-Adresse umgewandelt werden muss. Und mit den Standardeinstellungen wird es nicht über den SSH-Tunnel, sondern direkt aufgelöst. Alles wird entweder blockiert oder zumindest vom lokalen Proxy-Server erfasst. Daher gehen wir wie folgt vor: Starten Sie Firefox, geben Sie about:config in die Adressleiste ein und drücken Sie ok bei einer gewaltigen Warnung, dass wir alles kaputt machen können. Wir gelangen auf eine Seite, auf der Sie zusätzliche Firefox-Einstellungen ändern können. Geben Sie in der Filterzeile Proxy ein.

Höchstwahrscheinlich wird die Zeile network.proxy.socks_remote_dns nicht für Sie ausgewählt und der Wert darin ist falsch. Doppelklicken Sie darauf, um es fett zu machen und seinen Wert auf wahr zu ändern. Alles, Einrichtung ist erledigt. Jetzt wird DNS auch auf der anderen Seite des Tunnels aufgelöst.

Etwas Unklares über Proxy-Bypass? Fragen stellen. Ich hoffe, dieser Artikel hilft Ihnen, Proxy-Server-Einschränkungen zu umgehen.

Es gibt einige verschiedene Wege die Sie zum Umgehen verwenden können Anonymer Proxy-Server, obwohl die Methode, die Sie verwenden sollten, stark davon abhängt, wie der Proxy konfiguriert ist. Am einfachsten ist es, den Proxy-Server in Ihren Internetverbindungseinstellungen in Ihrem Webbrowser auszuschalten, obwohl dies nicht immer effektiv ist. Um den anonymen Proxy zu umgehen, können Sie auch einen anderen Proxy verwenden, der Ihnen Probleme bereitet. Beachten Sie jedoch, dass Sie ernsthafte Probleme bekommen können, wenn Sie einen anonymen Proxy bei der Arbeit oder in der Schule umgehen.

Um einen anonymen Proxy zu umgehen, müssen Sie wissen, wie der Proxy verwendet wird. Ein anonymer Proxy ist ein Server, mit dem Ihr Computer verbunden ist, der dann eine Verbindung zum Internet herstellt, sodass Sie bei der Verwendung eines Webbrowsers anonym bleiben können. Dies erfolgt normalerweise entweder über eine auf Ihrem PC installierte Software oder über eine Einstellung in Ihrem Webbrowser, die Sie automatisch zu einem Proxyserver umleitet, wenn Sie einen verwenden. Wie Sie den anonymen Proxy umgehen können, hängt weitgehend davon ab, welche Einstellung auf Ihrem Computer verwendet wurde.

Wenn Ihr Computer hat Software wodurch es sich mit einem Proxy-Server verbindet, können Sie es umgehen, indem Sie diese Software deinstallieren. Wenn Sie jedoch keine Administratorrechte im System haben, können Sie das Programm nicht deinstallieren. Wenn dies der Fall ist, sollten Sie den anonymen Proxy nicht umgehen, wenn der von Ihnen verwendete Computer der Schule gehört oder am Arbeitsplatz installiert ist.

Bis Sie wissen, dass Sie einen anonymen Proxy umgehen dürfen, ohne Ihren Job zu verlieren oder von Ihrer Schule streng gerügt zu werden, sollten Sie zwei Dinge beachten: mögliche Lösungen. Die erste Möglichkeit, den Proxy zu umgehen, besteht darin, einfach die Proxy-Einstellungen in Ihrer Webbrowser-Software zu entfernen. Dies ist das Programm, mit dem Sie im Internet navigieren und verschiedene Websites besuchen. Sie sollten die Verbindungseinstellungen für Ihren Browser überprüfen und sehen, ob es einen Proxy gibt, den Sie ändern können, um ihn zu umgehen.

Wenn Sie Ihren Webbrowser nicht einfach ändern können, um den anonymen Proxy zu umgehen, müssen Sie möglicherweise eine ausgefeiltere Lösung ausprobieren. Sie können versuchen, einen anderen Proxy-Server zu verwenden, z. B. einen, der sich tatsächlich zwischen Ihrem Computer und einem bereits verwendeten Proxy befindet. Auf diese Weise können Sie möglicherweise Ihren Proxy verwenden, um die Verbindung zu einem anderen zu vermeiden. Wenn Sie jedoch keine Verbindung zu einem anonymen Proxy auf einem Computer in Ihrem Netzwerk herstellen möchten, sollten Sie einfach Ihre Einstellungen so ändern, dass Sie dies nicht mehr tun.

Seien wir ehrlich: Für viele von uns ist unser Arbeitscomputer eine kleine Insel eines zweiten Zuhauses. Das ist wahrscheinlich nur fair, wenn man bedenkt, dass unsere Heimcomputer ist oft eine Außenstelle des Büros. Daher nutzen wir zwischen dem Schreiben von Berichten und dem Nachdenken über Tabellenkalkulationen mit Berechnungen unsere Arbeitscomputer für unser Privatleben. Wir kaufen Geburtstagseinkäufe ein, sehen uns lustige YouTube-Videos an und chatten mit Freunden über ICQ oder E-Mail.

Und sehr oft sind einige Dinge mit Verbrauchertechnologie einfacher zu erledigen als mit oft klobiger Unternehmenstechnologie - vergleichen Sie Gmail mit einem Unternehmenspostfach.

Dabei ergibt sich ein Problem: Unsere Arbeitgeber sind unzufrieden mit unserem Verhalten am Arbeitsplatz. Zum Teil, weil sie wollen, dass wir am Arbeitsplatz arbeiten. Und teilweise haben sie Angst, dass wir mit unserem Vorgehen die internen Netzwerke des Unternehmens gefährden. Also bitten sie die IT-Abteilung, uns davon abzuhalten, unser Privatleben von zu Hause zur Arbeit zu schleppen.

Was, das Ende der Geschichte? Nein, nicht so schnell. Um herauszufinden, ob es möglich ist, die Einschränkungen der IT-Abteilung zu umgehen, haben wir uns an Experten für Netzwerkressourcen gewandt, um Rat zu erhalten. Wir haben sie nämlich gebeten, die 10 wichtigsten Geheimnisse zu finden, die Leute aus der IT-Abteilung vor uns verbergen. Zum Beispiel, wie man eine gesperrte Seite betritt und keine Spuren hinterlässt, oder wie man in Echtzeit chattet, ohne dafür ein verbotenes Programm herunterzuladen.

Allerdings haben wir uns fairerweise auch an Sicherheitsexperten gewandt, um herauszufinden, was wir mit diesen Umwegen riskieren.

Für Tipps zum Hacken wandten wir uns an Gina Trapani, Herausgeberin des Online-Produktivitätsleitfadens von Lifehacker.com, Leon Ho, Herausgeber des Blog-Kollegen Lifehack.org, und Mark Frauenfelder, Gründer des Blogs BoingBoing.net und Herausgeber des von Technologie empfohlenen Magazins Make. im Do-it-yourself-Format.

Um die Risiken einzuschätzen, haben wir mit drei Experten gesprochen, die ihren Lebensunterhalt damit verdienen, IT-Abteilungen dabei zu helfen, Regeln zu schreiben und Angreifer aufzuspüren, die versuchen, sie zu brechen. Das ist John Pironti, Chief Cyber Threat Strategist beim Amsterdamer Beratungsunternehmen Getronics, Informationssicherheit Mark Lobel von PricewaterhouseCoopers und Craig Schmugar, ein Bedrohungsspezialist des Sicherheitssoftwareunternehmens McAfee.

Hier sind also 10 Geheimnisse, die Ihre IT-Abteilung vor Ihnen verbirgt, und die damit verbundenen Gefahren sowie Tipps, wie Sie sich schützen und Ihren Job nicht verlieren, wenn Sie sie in die Praxis umsetzen.

1. So senden Sie riesige Dateien

Problem: Wir alle müssen von Zeit zu Zeit große Dateien versenden, von Präsentationsfolien bis hin zu Urlaubsfotos. Wenn Sie jedoch etwas senden, das schwerer als ein paar Megabyte ist, riskieren Sie, eine Nachricht zu erhalten, dass Sie das Limit Ihres Unternehmens überschritten haben.

Unternehmen können die Datenmenge, die ihre Mitarbeiter per E-Mail versenden können, aus einem einfachen Grund begrenzen: Sie möchten eine Serverüberlastung vermeiden, die sie verlangsamt. Und das Management zu bitten, Ihr Upload-Limit zu erhöhen, kann ein langwieriger Prozess sein.

Umleitungsmanöver: Nutzen Sie Online-Dienste wie YouSendIt, SendThisFile oder DropSend, mit denen Sie große Dateien kostenlos versenden können – manchmal bis zu mehreren Gigabit. Um ihre Dienste zu nutzen, müssen Sie sich normalerweise registrieren, indem Sie persönliche Informationen wie Ihren Namen und Ihre E-Mail-Adresse angeben. Sie können dann die E-Mail-Adresse des Empfängers und eine Nachricht für ihn oder sie eingeben, und die Website führt Sie durch das Herunterladen der Datei. In den meisten Fällen wird ein Link an die Adresse des Empfängers gesendet, über den er die Datei herunterladen kann.

Risiko A: Da diese Service-Sites Ihre Dateien über das Internet senden, unterliegen sie nicht der Kontrolle des Unternehmens. Dies erleichtert listigen Hackern, die diese Dateien unterwegs abfangen können.

So schützen Sie sich A: Einige dieser Seiten haben einen besseren Ruf als andere. Zum Beispiel YouSendIt - neue Firma vom ehemaligen Leiter von Adobe Systems geleitet und von namhaften Venture-Capital-Firmen finanziert. Andere dieser Websites bieten nur wenige Informationen über sich selbst und schaffen daher eher eine Sicherheitslücke, als dass Hacker Ihre Informationen stehlen können.

Wenn die Eigentümer der Website nicht offensichtlich sind, gibt es andere Benchmarks, anhand derer sie bewertet werden kann. Suchen Sie nach Sicherheitssymbolen - in Internet Explorer Ein solches Symbol sieht aus wie ein kleines Vorhängeschloss am unteren Rand des Bildschirms - was bedeutet, dass diese Website ein Verschlüsselungssystem verwendet, um die Vertraulichkeit von Informationen vor Besuchern zu schützen.

2. Verwendung von Software, deren Download Ihr Unternehmen Ihnen nicht gestattet

Problem: In vielen Unternehmen müssen Mitarbeiter vor dem Herunterladen von Software eine Genehmigung der IT-Abteilung einholen. Dies kann jedoch problematisch sein, wenn Sie ein Programm herunterladen möchten, das die IT-Leute auf die schwarze Liste gesetzt haben.

Umleitungsmanöver: Es gibt zwei einfache Möglichkeiten, dieses Problem zu lösen: Finden Sie eine Alternative zu diesem Programm im Internet, oder bringen Sie das Programm auf externe Medien.

Der erste Weg ist einfacher. Angenommen, Ihr Unternehmen erlaubt Ihnen nicht, das beliebte Echtzeit-Chat-Programm AOL Instant Messenger herunterzuladen. Sie können weiterhin mit Ihren Freunden und Kollegen über die Online-Version des Programms namens AIM Express (AIM.com/aimexpress.adp) kommunizieren. Darüber hinaus verfügt Google über einen Echtzeit-Kommunikationsdienst, Google Talk, der unter verfügbar ist Google.com/talk. Auch für Programme wie Musikplayer und Videospiele gibt es eigene Internetversionen – meist etwas abgespeckt gegenüber den Originalprogrammen.

Der zweite Ansatz zur Lösung des Problems ist komplizierter, aber mit seiner Hilfe erhalten Sie Zugriff auf dasselbe Programm auf Ihrem Computer. Alle drei unserer Experten namens Rare Ideas LLC (RareIdeas.com), die anbietet kostenlose Versionen beliebte Programme wie Firefox und OpenOffice. Sie können Programme von herunterladen tragbare Geräte B. auf einen iPod oder ein „Flash-Laufwerk“ über den Portable Apps-Dienst (PortableApps.com). Danach verbinden Sie dieses Gerät mit Ihrem Arbeitscomputer, und Sie sind fertig. (Ja, wenn Ihr Unternehmen die Verwendung von Externe Geräte rechnen Sie mit Pech.)

Risiko: Die Nutzung von Online-Diensten kann die Ressourcen des Unternehmens unangemessen belasten. Und Programme auf externen Medien stellen ein Sicherheitsrisiko dar. IT-Leute behalten gerne die von Mitarbeitern verwendete Software unter Kontrolle, damit sie im Falle eines Virus oder eines anderen Problems alles problemlos beheben können. Wenn Sie Programme mitbringen, verringert sich der Grad der Kontrolle darüber.

Beachten Sie auch, dass einige weniger zuverlässige Programme, insbesondere Filesharing-Programme, mit Spyware geladen werden können.

So schützen Sie sich: Wenn Sie das Programm auf externe Medien bringen, sagt Lobel, ändern Sie zumindest die Einstellungen des Antivirenprogramms auf Ihrem Arbeitscomputer so, dass es das Gerät auf potenzielle Bedrohungen scannt. Dies geht ganz einfach über das Menü „Einstellungen“ oder „Optionen“. Wenn Sie File-Sharing-Dienste verwenden, richten Sie diese ebenso so ein, dass andere nicht auf Ihre Dateien zugreifen können, entweder über „Einstellungen“ oder „Optionen“.

3. So greifen Sie auf von Ihrem Unternehmen gesperrte Websites zu

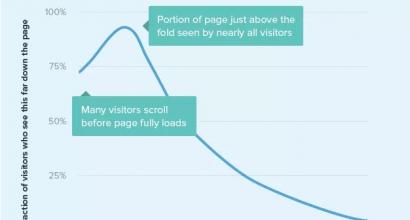

Problem: Unternehmen sperren ihren Mitarbeitern oft den Zugriff auf bestimmte Seiten – von den wirklich obszönen (Pornoseiten) und wahrscheinlich nicht die seriösesten (Glücksspielseiten) bis hin zu den praktisch unschuldigen (E-Mail-Seiten).

Umleitungsmanöver: Auch wenn Ihr Unternehmen Ihnen den Zugriff auf diese Seiten nicht erlaubt, indem Sie ihre Adresse eingeben obersten Zeile, kommt man manchmal noch auf Umwegen dran. Sie gehen zu einer Seite namens "Proxy" und geben in die Suchleiste die gewünschte Internetadresse ein. Dann geht die Proxy-Site zu der gewünschten Site und gibt Ihnen ihr Bild – damit Sie es sehen können, ohne direkt dorthin zu gehen. Beispielsweise bedient Proxy.org über 4.000 Proxy-Sites.

Einen anderen Weg, um dasselbe Ergebnis zu erzielen, schlagen Frauenfelder und Trapani vor: die Verwendung Google Übersetzer, und bat ihn, den Namen der Website vom Englischen ins Englische zu übersetzen. Geben Sie einfach den folgenden Text ein: "Google.com/translate?langpair=en|en&u=www.blockedsite.com", wobei Sie "blockedsite.com" durch die URL der gewünschten Website ersetzen. Google fungiert tatsächlich als Proxy-Server und findet eine Mirror-Site für Sie.

Risiko: Wenn Sie eine Proxy-Site verwenden, um E-Mails oder YouTube-Videos anzuzeigen, besteht die Hauptgefahr darin, dass Sie von Ihren Vorgesetzten erwischt werden. Aber es gibt auch ernstere Sicherheitsbedrohungen. Manchmal kaufen die Bösewichte, die im Internet basteln, Website-Adressen, die sich nur um ein oder zwei Buchstaben von beliebten Websites unterscheiden, und verwenden sie, um die Computer der Besucher mit Viren zu infizieren, warnt Loubel. Oft blockieren Unternehmen auch diese Seiten – wer aber einen Proxy nutzt, ist ihnen wehrlos ausgeliefert.

So schützen Sie sich: Machen Sie es sich nicht zur Gewohnheit, Proxy-Sites zu verwenden. Verwenden Sie diese Methode nur, um auf bestimmte Websites zuzugreifen, die Ihr Unternehmen aus Produktivitätsgründen geschlossen hat, z. B. YouTube. Und auf die Rechtschreibung achten.

4. So verwischen Sie Ihre Spuren auf einem Firmen-Laptop

Problem: Wenn Sie einen firmeneigenen Laptop verwenden, um von zu Hause aus zu arbeiten, verwenden Sie ihn höchstwahrscheinlich für private Zwecke: einen Familienurlaub organisieren, Bücher zum Lesen am Strand kaufen, Fotoalben online zusammenstellen und so weiter. Viele Unternehmen behalten sich das Recht vor, alles zu überwachen, was Sie auf diesem Computer tun, da es sich technisch gesehen um das Eigentum des Unternehmens handelt. Was passiert, wenn ... äh ... Ihr Freund versehentlich auf eine Pornoseite gelangt oder im Internet nach einem Heilmittel für eine peinliche Krankheit sucht?

Umleitungsmanöver: letzte Version Internetbrowser Explorer und Firefox lassen Sie Ihre Spuren verwischen. Wählen Sie in IE7 Extras und dann Browserverlauf löschen. Hier können Sie entweder Ihren gesamten Browserverlauf löschen, indem Sie Alle löschen auswählen, oder einige Links auswählen, die Sie löschen möchten. Drücken Sie in Firefox einfach Strg-Umschalt-Entf oder klicken Sie im Menü Extras auf Private Daten löschen.

Risiko: Selbst wenn Sie Ihren Verlauf bereinigen, setzt Sie das kostenlose Surfen im Internet immer noch einem Risiko aus. Sie können versehentlich Spyware auf einer dubiosen Website aufschnappen oder dem Chef mit Ihrem Verhalten rechtliche Probleme bereiten. Wenn Sie erwischt werden, geraten Sie bestenfalls in eine unangenehme Situation, und im schlimmsten Fall riskieren Sie, Ihren Job zu verlieren.

So schützen Sie sich: Bereinigen Sie Ihre persönlichen Daten so oft wie möglich. Noch besser, verwenden Sie Ihren Arbeitscomputer nicht für etwas, von dem Sie nicht möchten, dass Ihr Chef davon erfährt.

5. So finden Sie Arbeitspapiere von zu Hause aus

Problem: Sie beenden Ihre Arbeit spät abends oder am Wochenende – aber das benötigte Dokument bleibt auf dem Bürocomputer liegen.

Umleitungsmanöver: Google, Microsoft, Yahoo und IAC/InterActiveCorp bieten Software zum schnellen Auffinden von Dokumenten auf Ihrem Desktop. Darüber hinaus ermöglichen einige von ihnen einem Computer, nach Dokumenten zu suchen, die auf dem Desktop eines anderen gespeichert sind. Wie es funktioniert? Das Suchmaschinenunternehmen speichert Kopien Ihrer Dokumente auf seinem Server. Auf diese Weise kann es diese Kopien scannen, wenn Sie eine Remote-Suche durchführen.

Um die Google-Software – eine der beliebtesten – zu verwenden, müssen Sie die folgenden Schritte ausführen. Richten Sie zunächst ein Google-Konto auf beiden Computern ein, indem Sie besuchen Google.com/accounts. (Achten Sie darauf, auf beiden Computern dasselbe Konto zu verwenden.)

Gehen Sie dann zu Desktop.Google.com und laden Sie die Desktop-Suchsoftware herunter. Klicken Sie nach der Installation erneut auf beiden Computern auf Desktop-Einstellungen und dann auf Google-Kontofunktionen. Aktivieren Sie das Kontrollkästchen neben Suche auf mehreren Computern. Von diesem Zeitpunkt an werden alle Dokumente, die Sie auf beiden Computern öffnen, auf die Google-Server kopiert, sodass sie von beiden Computern aus durchsucht werden können.

Risiko: Unternehmenstechnologen stellen sich ein Katastrophenszenario vor: Sie haben hochsensible Finanzinformationen auf Ihrem Arbeitscomputer gespeichert. Sie haben ein Programm installiert, um von Ihrem persönlichen Laptop aus auf diese Dateien zuzugreifen. Und dann war der Laptop verloren. Ah ah ah.

Darüber hinaus haben Experten Schwachstellen in Googles Desktop-Suchprogramm gefunden, die es Hackern ermöglichen könnten, einen Benutzer zu zwingen, Dateien mit ihnen zu teilen, sagt Schmugar von McAfee. (Diese Problembereiche wurden inzwischen behoben, aber es könnte noch andere geben, sagt er.)

So schützen Sie sich: Wenn Sie Dateien auf Ihrem Arbeitscomputer haben, die unter keinen Umständen öffentlich gemacht werden sollten, bitten Sie Ihren IT-Systemadministrator, Ihnen zu helfen, Google Desktop so zu installieren, dass Datenlecks vermieden werden.

6. So speichern Sie Arbeitsdateien online

Problem: Neben der Desktop-Suche haben die meisten Menschen, die oft von zu Hause aus arbeiten müssen, ihre eigene Lösung gefunden. Sie speichern Arbeitsdateien auf tragbaren Geräten oder im Unternehmensnetzwerk, von wo sie sie dann aus der Ferne abrufen können. Aber tragbare Geräte können zu sperrig sein, und die Kommunikation mit einem Arbeitsnetzwerk kann langsam und unzuverlässig sein.

Umleitungsmanöver: Verwenden Sie Online-Speicherdienste wie Box.net, Streamload oder AOLs eigenes Xdrive. Die meisten von ihnen bieten einen kostenlosen Speicherservice von einem bis fünf Gigabyte an Informationen an und verlangen ein paar Dollar im Monat für ein Paket mit zusätzlichem Speicherplatz. Eine andere Guerilla-Methode besteht darin, sich diese Dateien an eine persönliche E-Mail-Adresse wie Gmail oder Hotmail zu senden.

Risiko: Kriminelle können Ihr Passwort für eine dieser Seiten stehlen und sich Kopien der Verschlusssachen Ihres Unternehmens beschaffen.

So schützen Sie sich: Wenn Sie im Begriff sind, eine Datei im Internet zu speichern, fragen Sie sich, was passieren würde, wenn sie öffentlich oder in den Händen des CEO Ihres Hauptkonkurrenten wäre. Wenn nichts Schlimmes passiert, fahren Sie fort.

Problem: Viele Unternehmen haben die Möglichkeit, nachzuverfolgen E-Mails Mitarbeiter sowohl unter ihrer Arbeitsadresse als auch unter anderen E-Mail-Adressen sowie die Kommunikation über ICQ.

Umleitungsmanöver: Wenn Sie E-Mails von Ihrem privaten oder geschäftlichen E-Mail-Konto senden, können Sie sie so verschlüsseln, dass nur der Empfänger sie lesen kann. Klicken Sie in Microsoft Outlook auf Extras, dann auf Optionen und wählen Sie die Zeile Sicherheit aus.

Hier können Sie ein Passwort eingeben, und niemand kann den Brief öffnen, ohne dieses Passwort zu kennen. (Die Personen, an die diese Briefe gerichtet sind, müssen Ihnen dieses Passwort natürlich vorher mitteilen.)

Für die persönliche Korrespondenz mit Postdienste im Internet nutzen Sie den Rat von Frauenfelder. Wenn Sie Ihre E-Mails abrufen, fügen Sie ein s nach „http“ in die Adressleiste Ihrer E-Mail-Site ein – zum Beispiel https://www.Gmail.com . Auf diese Weise starten Sie eine sichere Sitzung und niemand kann Ihre E-Mails verfolgen. Dies wird jedoch nicht von allen Webdiensten unterstützt.

Um Ihre Konversationen in Echtzeit zu verschlüsseln, verwenden Sie den Trillian-Service von Cerulean Studios, der es Ihnen ermöglicht, mit AOL Instant Messenger, Yahoo Messenger und anderen Echtzeit-Kommunikationsprogrammen zu arbeiten und Konversationen so zu verschlüsseln, dass niemand sie lesen kann.

Risiko: Der Hauptgrund, warum Unternehmen Mitarbeiter-E-Mails verfolgen, besteht darin, die Absender zu erfassen vertrauliche Informationen. Indem Sie alle oben genannten Tricks anwenden, können Sie Fehlalarme erzeugen und es dem IT-Personal erschweren, mit einer echten Bedrohung umzugehen.

So schützen Sie sich: Verwenden Sie die beschriebenen Methoden nur von Zeit zu Zeit und verwenden Sie sie nicht standardmäßig.

8. Anfahrt Fernzugriff to work email, wenn Ihr Unternehmen mit dem PDA nicht pleite gehen will

Problem: Wer keinen PDA hat, kennt dieses Gefühl: Man ist zum Mittagessen oder Feierabendbier ins Restaurant gegangen, alle greifen in die Tasche nach ihrem PDA, und nur man alleine muss ein Glas in der Hand schütteln.

Umleitungsmanöver: Auch Sie können über eine Vielzahl von Mobilgeräten mit Ihrer geschäftlichen E-Mail-Adresse in Kontakt bleiben. Richten Sie einfach Ihre geschäftliche E-Mail-Adresse ein, sodass E-Mails an Ihre private E-Mail-Adresse weitergeleitet werden.

In Microsoft Outlook können Sie dies tun, indem Sie mit der rechten Maustaste auf eine beliebige E-Mail klicken, „Regel erstellen“ auswählen und darum bitten, dass alle E-Mails an Sie weitergeleitet werden. Dann richte deine ein Handy damit Sie damit Ihre E-Mails abrufen können, indem Sie den Anweisungen Ihres ISP folgen (das ist das Unternehmen, das Ihnen Ihre Telefonrechnungen sendet).

Risiko: Jetzt können Hacker nicht nur Ihren Computer, sondern auch Ihr Telefon hacken.

So schützen Sie sich: Es gibt eine "korrekte" Möglichkeit, mit verschiedenen persönlichen auf Arbeitsmail zuzugreifen mobile Geräte indem Sie das Passwort und andere Informationen von der IT-Abteilung erhalten.

9. Zugriff auf persönliche E-Mails von einem geschäftlichen PDA aus

Problem: Wenn Ihr Unternehmen Ihnen einen PDA zur Verfügung gestellt hat, stehen Sie wahrscheinlich vor dem gegenteiligen Problem. Sie möchten Ihre privaten E-Mails genauso einfach abrufen wie Ihre geschäftlichen E-Mails.

Umleitungsmanöver: Achten Sie auf den Abschnitt „Einstellungen“ Ihres persönlichen Postfachs und vergewissern Sie sich, dass Sie POP (Mail-Protokoll) aktiviert haben, das zum Empfangen von E-Mails über andere Adressen verwendet wird. Rufen Sie dann die Website Ihres BlackBerry PDA-Dienstanbieters auf. Klicken Sie auf die Schaltfläche "Profil", suchen Sie den Abschnitt E-Mail-Konten (" Postfächer") und wählen Sie Andere E-Mail-Konten aus. Klicken Sie dann auf Konto hinzufügen und geben Sie Informationen zu Ihren persönlichen E-Mail-Konten ein E-Mail-Addresse. Jetzt wird Ihre persönliche Post an den gleichen Ort wie die Firmenpost geleitet.

Risiko: Ihr Unternehmen verfügt wahrscheinlich über ein ganzes Arsenal an Antiviren- und Anti-Spyware-Sicherheitstools. Wenn Sie persönliche E-Mails auf Ihrem BlackBerry erhalten, passieren diese Sicherheitsbarrieren. Das bedeutet, dass Spyware oder Viren über Ihre persönliche E-Mail-Adresse auf Ihren PDA gelangen können, sagt Schmugar von McAfee.

Schlimmer noch, sagt er, wenn Sie Ihren BlackBerry an Ihren Arbeitscomputer anschließen, besteht die Möglichkeit, dass diese Spyware auf Ihre Festplatte übertragen wird.

So schützen Sie sich: Drücken Sie die Daumen und vertrauen Sie darauf, dass Ihr ISP Email tut alles, um sich vor Viren und Spyware zu schützen (vielleicht tut es das).

10. Wie man vorgibt zu arbeiten

Problem: Sie führen eine wichtige Websuche durch und plötzlich taucht Ihr Chef hinter Ihnen auf. Eure Aktionen?

Umleitungsmanöver: Drücken Sie schnell die Alt-Tab-Taste, um ein Fenster zu minimieren (z. B. dasjenige, in dem Sie ESPN.com erkunden) und ein anderes zu öffnen (in Vorbereitung auf die heutige Präsentation).

Risiko: Die gute Nachricht ist, dass die Sicherheit des Unternehmens dadurch nicht gefährdet wird.

So schützen Sie sich: Mach dich an die Arbeit.